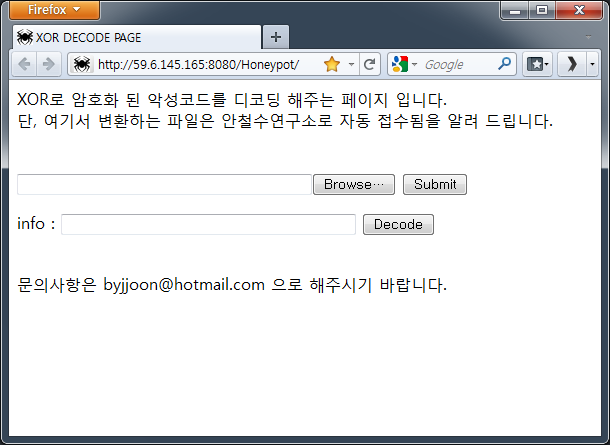

최근 웹사이트에서 전파되는 악성코드 중 대부분이 Adobe Flash Player 취약점 (CVE-2011-2110) 을 이용합니다.대부분 "main.swf?info=인자" 형태로 구성되어 있는데 이때 인자를 디코딩 해주는 페이지를 기존 암호화된 PE 파일을 복호화 해주는 페이지에 추가하였습니다. 왼쪽 XOR DECODER 링크에서 확인하실 수 있으며 기능은 아래와 같습니다. 1) 암호화된 PE 파일 복호화 루틴Stage 1 – ADD&XOR, XOR 로 PE 파일이 암호화 된 …

새로운 XOR 암호화 루틴

최근에 새로운 루틴으로 암호화 하는 형태를 발견하여 분석 하였습니다. 코드를 확인한 결과 기존에 작성했던 스크립트로는 복호화가 되지 않아 조금 수정하였습니다. (기존에 작업한 스크립트 : https://jjoon.net/page/?p=238) 수정한 코드로 작업한 내용입니다. D:\Python Programming\Python Code\Malware\Script Analysis>wget http://wkmf.swim.org/bbs/images/top.gif –2011-04-07 00:06:33– http://wkmf.swim.org/bbs/images/top.gif Resolving wkmf.swim.org (wkmf.swim.org)… 121.189.59.232 Connecting to wkmf.swim.org (wkmf.swim.org)|121.189.59.232|:80… connected. HTTP request sent, awaiting response… 200 OK Length: 74556 …

UCS2 shellcode를 hex로 변환 후 문자열 확인

리눅스 머신에서 쉘코드에서 문자열 확인할 때 편하게 하고자 작성한 스크립트 입니다. 작성하고 사용하다 보니 최근 국내에 삽입되는 온라인게임핵 관련 악성코드는 XOR로 악성코드를 다운로드 받는 URL이 암호화 되어 있는데 이걸 좀 더 쉽게 찾을 수 있는 방법이 되기도 하네요… #!/usr/bin/env python import sys shellcode = sys.argv[1] paser = shellcode.split('%u') output = '' for x in paser: …

자동으로 XOR 키를 찾아 디코딩 해주는 스크립트

XOR로 인코딩 하여 내부적으로 혹은 다른 모듈로 복호화를 진행하는 악성코드들이 발견되고 있습니다. 따라서 XOR로 인코딩 된 파일 확보 시 XOR 키를 찾아서 다시 디코딩 작업을 거쳐야 하는데 이런 과정을 자동화 해주는 스크립트를 작성해 보았습니다. 간단하게 https://jjoon.net/page/?p=149 글에 나왔던 파일에 대해 자동으로 디코딩 해주는 스크립트라 보면 될 거 같습니다. #!/usr/bin/python import operator, sys def find_key(filename): file …