악성코드 분석이나 포렌직 시 많이 이용되는 Sysinternals Tool을 최신버전으로 자동으로 업데이트 해주는 배치파일 입니다. 출처 : http://sysadmingeek.com/articles/batch-script-to-auto-update-sysinternals-tools/ @ECHO OFF TITLE Sysinternals Updater ECHO Sysintenals Updater ECHO Written by: Jason Faulkner ECHO SysadminGeek.com ECHO. ECHO. SETLOCAL ENABLEDELAYEDEXPANSION SET SysInternalsTools="%Temp%\SysInternalsTools.tmp.txt" SET CurrentTasks="%Temp%\CurrentTasks.tmp.txt" SET StartWhenFinished="%Temp%\StartWhenFinished.tmp.txt" ECHO Detected directory: %~dp0 %~d0 CD %~p0 ECHO. ECHO. ECHO Downloading current tool …

루트킷 확인 툴

자주 쓰일만한 루트킷 확인툴을 정리하여 포스팅 합니다. Ice Swordhttp://asec001.v3webhard.com/IceSword.zip GMERhttp://www2.gmer.net/gmer.zip Xuetrhttp://xuetr.com/download/XueTr.zip Kernel Detectivehttp://www.at4re.com/files/Tools/Releases/GamingMasteR/Kernel_Detective_v1.3.1.zip

유니코드 문자열을 이용하여 확장자 감추기

최근에 악성코드를 보다 신기한 것을 봐서 기록해 둡니다. 우선 현재 저희 윈도우 탐색기 옵션 상태 입니다. 옵션 중 "알려진 파일 형식의 파일 확장명 숨기기" 에는 체크가 해제가 되어 있습니다. 그리고 제가 본 파일은 아래와 같습니다. 분명히 DOC 파일인데 아이콘이 이상합니다. 뭔가 수상해서 콘솔에서 다시 한번 확인해 보았습니다. SCR 파일이네요? 어떻게 이렇게 감출 수 있을까 고민하다 …

난독화 스크립트 확인 팁

난독화 된 스크립트 복호화 시 alert 창을 띄워서 확인도 가능하지만 아래와 같이 textarea를 이용하여 확인도 가능하다. <form name="TEST"> <textarea name="TEST" cols="100" rows="100"> </textarea> </form> TEST.TEST.value = 문자열; 추가로 파일에 기록해야 할 필요가 있을 경우 아래와 같이 함수를 작성하여 사용하면 된다. function filewriter(text) { var fileObject = new ActiveXObject("Scripting.FileSystemObject"); fWrite = fileObject.CreateTextFile("C:\Users\ByJJoon\Downloads\1.txt", true); fWrite.write(text); fWrite.close(); }

RTF 파일 분석하기

최근에 확장자는 DOC 였지만 RTF(Rich Text Format) 포맷의 문서에 포함된 악성코드가 확인이 되어 문서내에서 EXE 파일을 뽑아내는 방법에 대해 연구한 내용을 기록 합니다. 우선 대상 샘플은 주말에 근무하다 발견한 doc 확장자를 가진 RTF 파일 입니다. 파일을 실행하면 아래와 같이 나오게 됩니다. PDF 파일 아이콘이 있으며 더블클릭을 하면 가운데 내용처럼 경고창이 나타나게 됩니다. [확인] 버튼을 누르면 …

콘솔 환경에서 악성 스크립트 분석하기! (2)

이번에는 조금 형태가 다른 악성 스크립트를 확인해 보도록 하겠습니다. [byjjoon@ByJJoon Script Analysis]$ wget http://61.100.7.171/css/lib.asp –2010-05-09 19:33:23– http://61.100.7.171/css/lib.asp Connecting to 61.100.7.171:80… connected. HTTP request sent, awaiting response… 200 OK Length: 5851 (5.7K) [text/html] Saving to: `lib.asp' 100%[===============================================================================================================>] 5,851 –.-K/s in 0.008s 2010-05-09 19:33:23 (749 KB/s) – `lib.asp' saved [5851/5851] [byjjoon@ByJJoon Script Analysis]$ cat lib.asp <SCRIPT LANGUAGE="JavaScript" …

콘솔 환경에서 악성 스크립트 분석하기! (1)

나중에 작업 환경이 리눅스로 바뀐다면 Malzilla 같은 툴 없이 분석을 쉽게 하기 위해 노가다로 스크립트를 작성해서 한번 찬찬히 분석을 진행해 보았습니다. 제가 작성한 스크립트들이 거지같더라도 이해해 주시길 바라며 분석할 대상 URL은 hxxp://202.133.245.100/exam.asp 입니다. (주의! 함부로 접속하지 마세요.) 먼저 wget을 이용하여 해당 스크립트를 다운로드 하여 살펴보도록 하겠습니다. [byjjoon@ByJJoon Script Analysis]$ wget http://211.234.118.207/main.html –2010-05-09 19:15:35– http://211.234.118.207/main.html Connecting …

cygwin 환경에서 SpiderMonkey 설치하기

악성 스크립트 분석 시 그냥 수정 후 웹브라우져에서 확인을 해도 되지만 혹시 모를 위험 때문에 SpiderMonkey를 이용할 수 있다. 리눅스 환경에서는 yum install js-devel 명령어 하나로 간단하게 설치하여 사용할 수 있다. 윈도우 환경에서 사용할 방법을 찾다보니 cygwin 에서 컴파일 하여 사용이 가능함을 알 수 있었다. Install Cygwin with gcc and standard C libraries. Download and …

자동으로 XOR 키를 찾아 디코딩 해주는 스크립트

XOR로 인코딩 하여 내부적으로 혹은 다른 모듈로 복호화를 진행하는 악성코드들이 발견되고 있습니다. 따라서 XOR로 인코딩 된 파일 확보 시 XOR 키를 찾아서 다시 디코딩 작업을 거쳐야 하는데 이런 과정을 자동화 해주는 스크립트를 작성해 보았습니다. 간단하게 https://jjoon.net/page/?p=149 글에 나왔던 파일에 대해 자동으로 디코딩 해주는 스크립트라 보면 될 거 같습니다. #!/usr/bin/python import operator, sys def find_key(filename): file …

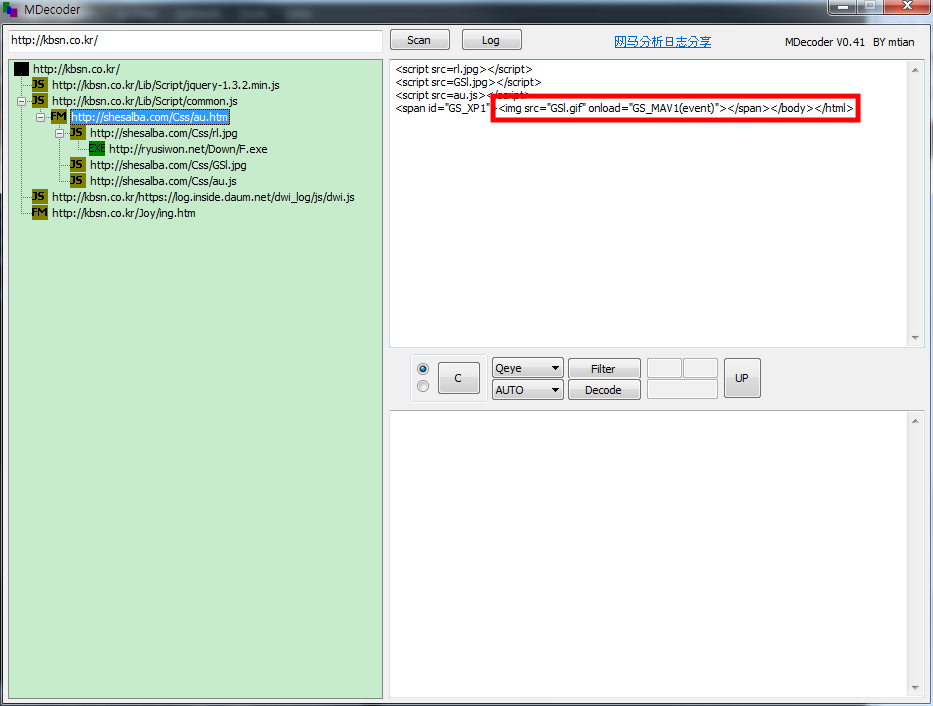

국내 사이트 악성코드 유포 – MS10-002

얼마전 발표된 Internet Explorer 취약점(MS10-002)을 이용한 공격이 이루어 지고 있다. 중국에서 제작된 툴을 이용하여 삽입되는 것으로 보이는 코드가 국내 사이트에 많이 발견되고 있다. 형태는 항상 주말을 기해 삽입되고 있으며 최종 다운로드 및 실행되는 파일 역시 새로 삽입될때는 국내 안티바이러스 제품에서 진단되지 않는 새로운 파일을 넣고 있다. 대부분 게임핵 류 악성코드로 국내 온라인 게임 계정을 탈취하는 …